Ya está aquí la seguridad DNS para Android

DNS sobre HTTPS no estaba en Android 13 porque Google pudo desplegarlo a más dispositivos a través de Project Mainline

Si te decepcionó escuchar que Android 13 no soportaría DNS sobre HTTPS, tengo buenas noticias. Resulta que Google no iba a desplegarlo como parte de una actualización importante de Android porque (como se señaló en su momento) también podría implementarse a través de un módulo separado de Android Mainline/APEX, lo que llevaría la función a aún más hardware de Android, y eso es exactamente lo que ha sucedido. Haciendo frente a la «fragmentación», Google acaba de llevar el DNS sobre HTTPS a todos los dispositivos Android 11 y posteriores, e incluso a algunos dispositivos Android 10.

Google ha anunciado la función hoy en su blog de seguridad, explicando las ventajas (si no las conocías ya) así como el mecanismo de implantación del cambio. Si no lo sabías, el DNS sobre HTTPS ofrece grandes ventajas para tu seguridad.

¿Qué es el DNS sobre HTTPS?

Si bien es posible que ya conozcas que las conexiones HTTPS son una forma más segura de navegar por Internet (por suerte, ahora es la experiencia por defecto casi siempre), en realidad todavía hay una brecha en la seguridad que ocurre cuando realmente navegas a un nuevo sitio. Verás, cuando visitas una dirección web, no te estás conectando a una cadena de palabras. No es una dirección real, sino una abstracción de la verdadera ubicación a la que te tienes que conectar: el «nombre de dominio» está vinculado a una dirección IP.

Básicamente, cuando escribes noticiascio.com en tu barra de direcciones, estás buscando ese nombre en una especie de guía telefónica: es el sistema DNS. Y resulta que las consultas DNS no se realizan por defecto de forma segura, exponiéndote a cosas como los ataques man-in-the-middle en los que alguien puede dirigirte al lugar equivocado cuando pides una dirección. Hay formas de tapar las brechas de seguridad incluso con esta consulta relativamente insegura, pero el sistema sigue teniendo un «problema de arranque», en el que la cadena de confianza en cualquier orden de operaciones se vuelve difícil de establecer.

Realizar estas consultas de forma no cifrada también supone un problema de privacidad, ya que alguien en la posición adecuada podría ver qué sitios visitas o incluso interferir en el acceso a algunos. ¿Recuerdas cuando los ISPs solían enrutar los dominios que no se resolvían a su página de inicio o a sus anuncios? Esto debería evitarlo, y también puede hacer mella en los intentos reguladores de bloquear el tráfico a ciertas fuentes, como los repetidos intentos del gobierno británico de bloquear los contenidos para adultos.

Android ya ha soportado un método de uso de DNS sobre TLS para solucionar este problema, permitiéndote tener una consulta encriptada a un servidor DNS – y eso significa que puedes confiar en la dirección que se proporciona cuando preguntas, asumiendo que confías en el servidor. Esto tiene algunas ventajas e inconvenientes. Algunas empresas como Cloudflare han argumentado que es un poco menos seguro, ya que no puede disfrazar completamente las consultas DNS como tráfico HTTPS normal. Además, el DNS sobre HTTPS ofrece mejoras de rendimiento y ya ha sido adoptado por muchos operadores de DNS (incluidos Cloudflare y Google). Según John Wu de Google (el desarrollador que originalmente estaba detrás de la popular solución de raíz Magisk) la implementación aquí está incluso escrita en Rust – algo que tanto los programadores preocupados por la seguridad como los entusiastas de Rust van a apreciar.

Ya está aquí para Android 11 y posteriores

Como se ha mencionado, la función se ha implementado como parte del módulo DNS Resolver de Android, y una actualización para ello se ha desplegado como parte de una reciente actualización del sistema de Google Play. Según Google, los dispositivos compatibles ya deberían soportarlo. Aunque este módulo era opcional en Android 10, según Mishaal Rahman de Esper.io, se convirtió en obligatorio en Android 11, por lo que todos los dispositivos certificados por Google para Android 11 y posteriores que reciban actualizaciones del sistema de Google Play deberían poder utilizarlo, y algunos dispositivos de Android 10 que implementaron la función cuando era opcional también podrían tenerla. Según Rahman, es fácil de probar ejecutando «cmd device_config get netd_native doh» en un shell ADB (sin comillas. Si devuelve «1», tienes DNS sobre HTTPS.

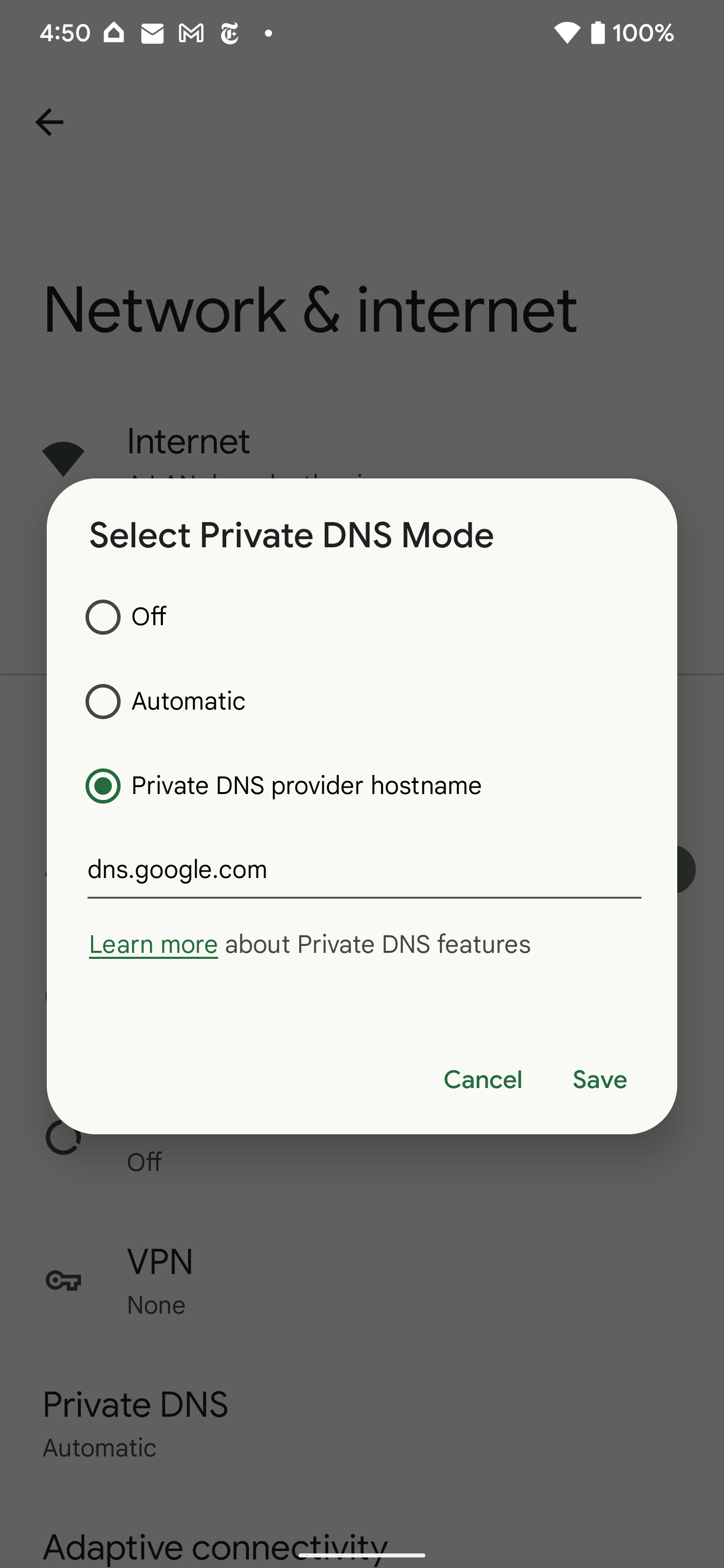

Si todo esto se te ha pasado por alto, la versión resumida es que Google ha sido capaz de dar a la probable gran mayoría de los dispositivos Android una función que les permitirá utilizar Internet de forma aún más segura. Sin embargo, la función puede no proporcionar muchos beneficios si tu servidor DNS no es compatible con DNS sobre HTTPS, pero puedes habilitar a la fuerza tu dispositivo Android para que se conecte a uno activando la función de DNS Privado Seguro (busca «DNS Privado» en Configuración) seleccionando «nombre del proveedor de DNS privado» y proporcionando los nombres de host de Google o Cloudflare.

- Cloudflare: cloudflare-dns.com

- Google: dns.google

(Si intentas un nombre de host más específico como 1dot1dot1dot1.cloudflare-dns.com, no funciona por alguna razón).

Con el tiempo, este sistema actualizado debería funcionar sin que tengas que preocuparte de qué servidor DNS estás utilizando. Por ahora, la función está lista; depende de los proveedores de DNS terminar de desplegar el soporte para DNS sobre HTTPS.

Ver: Asegurar el DNS: Prioridad 1

Fuente: Androidpolice