Guía práctica para implementar una arquitectura Zero Trust

Las defensas perimetrales de antaño- firewalls robustos, redes internas confiables, VPNs que brindan “confianza” al entrar- han demostrado ser insuficientes frente a las amenazas actuales. En un entorno donde empleados, dispositivos y servicios se mueven sin descanso entre la nube, oficinas físicas, teletrabajo e Internet de las cosas, la noción clásica de “dentro seguro/ fuera inseguro” se ha vuelto obsoleta.

Por eso cada vez más organizaciones apuestan por la arquitectura Zero Trust, un modelo que asume que ningún actor o conexión debe ser confiada por defecto, sino que todo debe verificarse continuamente. Nunca confíes, siempre verifica.

¿Qué es exactamente ‘Zero Trust’ (Confianza Cero)?

Acuñado por John Kindervag cuando trabajaba para Forrester Research, Zero Trust no es un producto que se compra e instala, sino un modelo estratégico y una filosofía de seguridad. Su principio fundamental es eliminar la confianza implícita que tradicionalmente se otorgaba a cualquier usuario o dispositivo dentro de la red corporativa.

En un entorno Zero Trust, cada solicitud de acceso, sin importar de dónde provenga (dentro o fuera del antiguo perímetro), se trata como si viniera de una red no controlada. Se verifica rigurosamente la identidad del usuario, el estado del dispositivo y el contexto de la solicitud antes de conceder un acceso limitado y específico a los recursos.

En resumen, pasamos del modelo «confía pero verifica» al mucho más robusto «nunca confíes, siempre verifica».

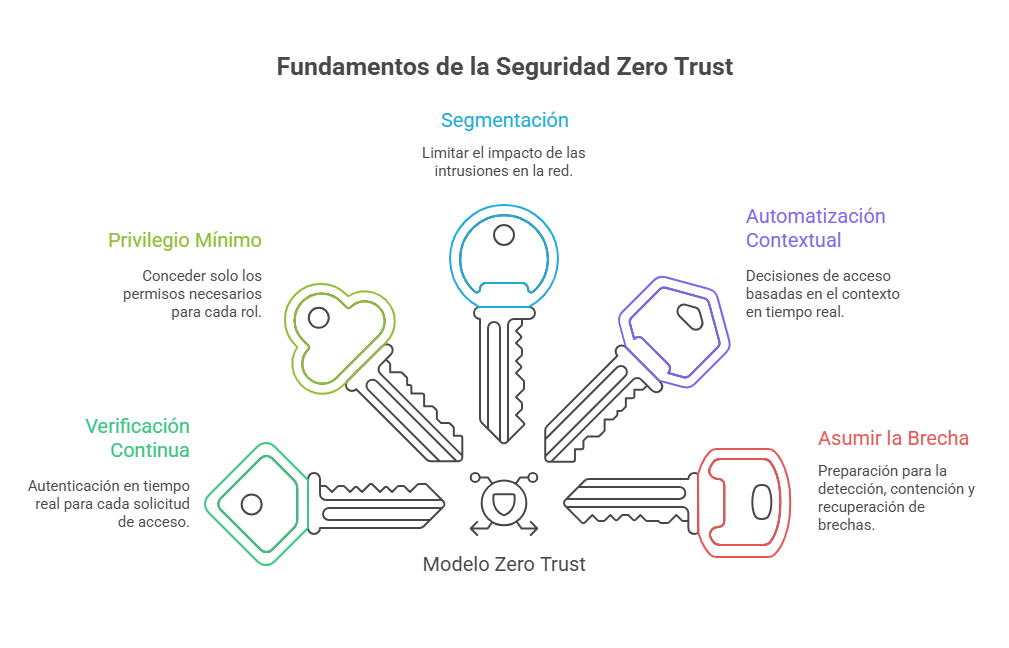

Los pilares fundamentales de una aquitectura Zero Trust

Implementar Zero Trust es un viaje, no un destino final. Requiere un enfoque holístico que se apoya en varios pilares tecnológicos y de procedimiento. Como CIO, tu hoja de ruta debe considerar estos elementos clave:

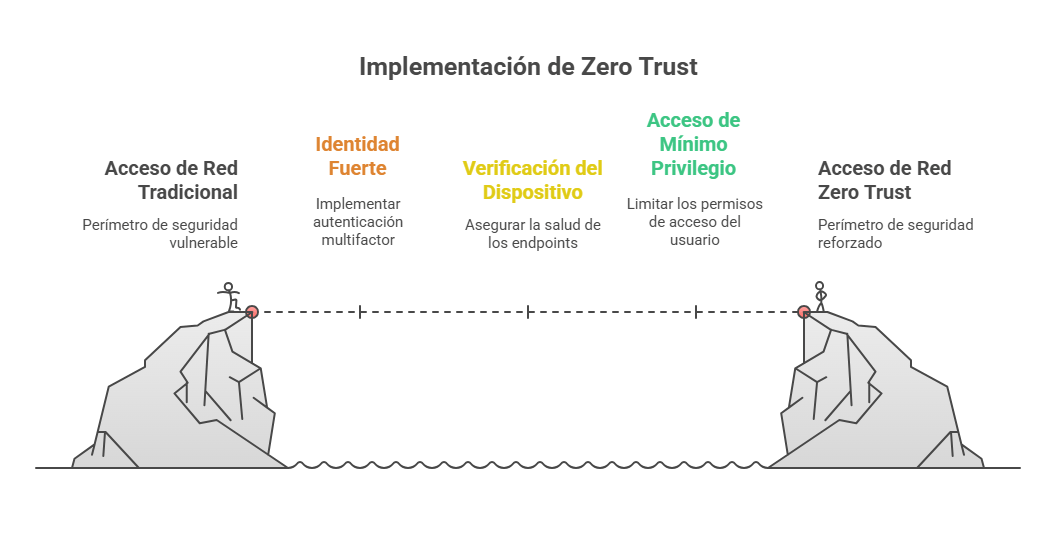

Guía práctica: 5 pasos para empezar a implementar Zero Trust

Dar el salto a Zero Trust puede parecer abrumador, pero no tiene por qué serlo. Se trata de un proceso gradual y planificado.

-

Paso 1: Identificar y clasificar tus activos críticos

Empieza por lo más importante. ¿Cuáles son tus «joyas de la corona»? ¿Datos de clientes, propiedad intelectual, sistemas financieros? Localiza dónde residen estos datos y aplicaciones y quién necesita acceder a ellos.

-

Paso 2: Mapear los flujos de comunicación

Entiende cómo interactúan los usuarios, las aplicaciones y los datos. Este mapa te permitirá diseñar políticas de acceso granulares y definir los segmentos de tu red.

-

Paso 3: Desplegar la autenticación multifactor (MFA) de forma universal

Este es, probablemente, el paso con mayor impacto inmediato en tu seguridad. Aplica MFA a todas las aplicaciones, especialmente a las de acceso a la nube, VPN y correo electrónico.

-

Paso 4: Implementar un proyecto piloto de microsegmentación

Elige una aplicación o un entorno de bajo riesgo pero representativo y aplica políticas de microsegmentación. Aprende del proceso y expande gradualmente la estrategia al resto de la organización.

-

Paso 5: Automatizar la orquestación y la respuesta

A medida que el modelo madura, utiliza herramientas de Orquestación, Automatización y Respuesta de Seguridad (SOAR) para automatizar la aplicación de políticas y la respuesta a incidentes, liberando a tu equipo para tareas más estratégicas.

Un cambio de paradigma liderado por el CIO

La implementación de una arquitectura Zero Trust es mucho más que un proyecto técnico, es una transformación estratégica y cultural que debe ser liderada desde la dirección. Ya no se trata de construir murallas, sino de asumir que la seguridad debe ser intrínseca a cada conexión, cada dispositivo y cada identidad.

Adoptar Zero Trust no solo fortalece la resiliencia de tu organización frente a ciberataques cada vez más sofisticados, sino que también habilita de forma segura la agilidad empresarial que demandan los nuevos modelos de trabajo.

Implementar una arquitectura Zero Trust no es simplemente “instalar un software más”, sino transformar la lógica con que diseñas y operas tu seguridad: desconfiar por defecto, verificar constantemente y adaptarte dinámicamente. Comienza por lo esencial, avanza por fases y ajusta tus políticas con monitoreo activo.